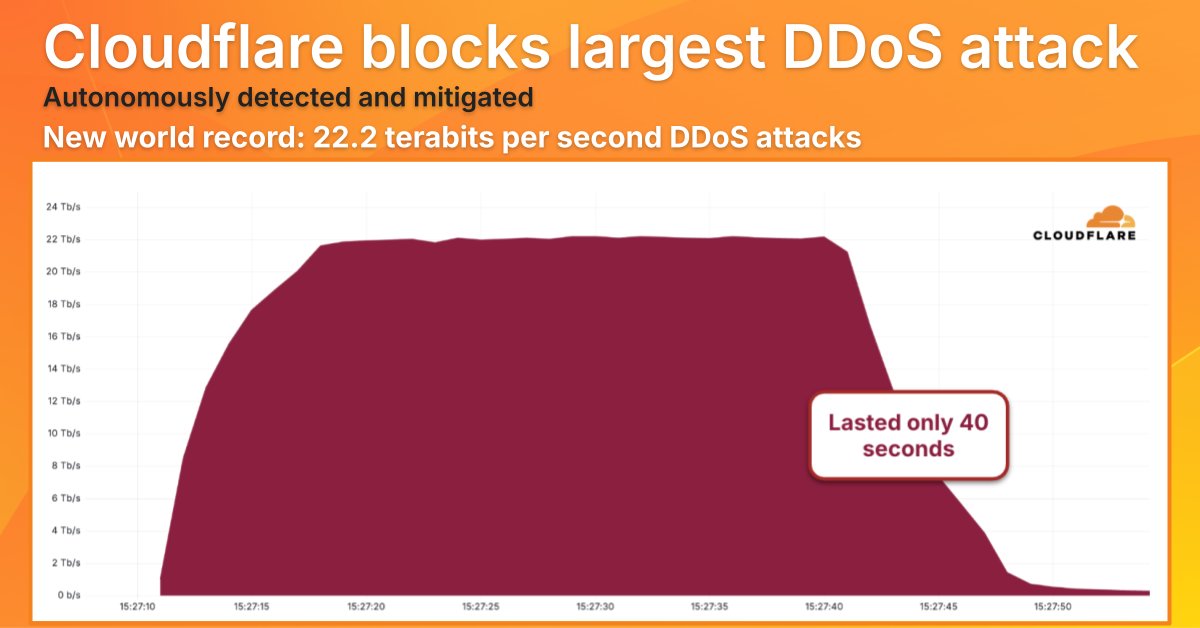

เมื่อเร็วๆ นี้ Cloudflare บริษัทชั้นนำด้านความปลอดภัยและประสิทธิภาพของเว็บไซต์ ได้ออกมาประกาศความสำเร็จในการสกัดกั้นการโจมตีแบบ Distributed Denial-of-Service (DDoS) ที่สร้างสถิติใหม่ ด้วยขนาดใหญ่ถึง 22.2 เทราบิตต่อวินาที (Tbps) และ 10.6 พันล้านแพ็กเก็ตต่อวินาที (Bpps) (Paganini, 2025)

🚀 ถอดบทเรียน: Cloudflare สกัดกั้น DDoS Attack ครั้งใหญ่สุดที่ 22.2 Tbps – องค์กรของคุณจะป้องกันระบบได้อย่างไร? (ฉบับปรับปรุง)

เมื่อเร็วๆ นี้ Cloudflare บริษัทชั้นนำด้านความปลอดภัยและประสิทธิภาพของเว็บไซต์ ได้ออกมาประกาศความสำเร็จในการสกัดกั้นการโจมตีแบบ Distributed Denial-of-Service (DDoS) ที่สร้างสถิติใหม่ ด้วยขนาดใหญ่ถึง 22.2 เทราบิตต่อวินาที (Tbps) และ 10.6 พันล้านแพ็กเก็ตต่อวินาที (Bpps) (Paganini, 2025). การโจมตีครั้งนี้ไม่เพียงแต่ทำลายสถิติเดิม แต่ยังแสดงให้เห็นถึงแนวโน้มที่น่ากังวลว่าศักยภาพและความซับซ้อนของผู้โจมตีนั้นเพิ่มขึ้นอย่างก้าวกระโดด. รายงานล่าสุดจากทั้ง Imperva (2024) และ Akamai (2024) ยืนยันว่าจำนวนและความรุนแรงของการโจมตี DDoS ทั่วโลกและในภูมิภาค EMEA (ยุโรป ตะวันออกกลาง และแอฟริกา) กำลังเพิ่มสูงขึ้นอย่างมีนัยสำคัญ

บทความนี้จะวิเคราะห์เหตุการณ์ดังกล่าว เปรียบเทียบกับกรณีศึกษาสำคัญอื่นๆ และสรุปเป็นแนวทางปฏิบัติสำหรับองค์กรทุกขนาด โดยเน้นเฉพาะสำหรับสถาบันการศึกษาและดาต้าเซนเตอร์ภาครัฐ

🤔 DDoS คืออะไร?

กล่าวง่ายๆ DDoS คือความพยายามของผู้ไม่หวังดีที่จะทำให้ระบบเป้าหมาย (เช่น เว็บไซต์ หรือ เซิร์ฟเวอร์) หยุดทำงาน โดยการระดมยิง “ทราฟฟิก” หรือ “คำขอใช้งาน” ปลอมๆ จำนวนมหาศาลจากแหล่งที่มาที่กระจายตัวอยู่ทั่วโลก (มักใช้ Botnet ซึ่งเป็นเครือข่ายของอุปกรณ์ที่ถูกบุกรุกและควบคุมจากระยะไกล) จนกระทั่งระบบเป้าหมายไม่สามารถรองรับไหวและล่มไปในที่สุด เปรียบเสมือนการมีคนนับล้านโทรเข้ามาที่เบอร์โทรศัพท์ของคุณพร้อมกัน ทำให้สายไม่ว่างและคนที่ต้องการติดต่อธุระจริงๆ ไม่สามารถโทรหาคุณได้ DDoS แตกต่างจาก Denial-of-Service (DoS) แบบดั้งเดิมตรงที่ DoS มักมาจากแหล่งเดียว ทำให้ง่ายต่อการบล็อกมากกว่า

🛡️ ประเภทหลักของการโจมตี DDoS

การทำความเข้าใจศัตรูเป็นก้าวแรกของการป้องกัน โดยทั่วไป การโจมตี DDoS แบ่งออกเป็น 3 ประเภทหลักตามเป้าหมายและวิธีการ (CISA, 2024; Imperva, 2024)

- การโจมตีเชิงปริมาณ (Volumetric Attacks – Layer 3/4)

- เป้าหมาย: อุดท่อแบนด์วิธ (Bandwidth) ของเครือข่ายให้เต็ม เพื่อให้ทราฟฟิกปกติไม่สามารถเข้าถึงได้

- วิธีการ: ใช้ Botnet สร้างทราฟฟิกขนาดมหึมา (วัดเป็น Tbps หรือ Gbps) เทคนิคที่พบบ่อย ได้แก่ UDP Floods, ICMP Floods, IPSec Flood, IP/ICMP Fragmentation, และ Reflection Amplification Attacks (เช่น DNS Amplification, NTP Amplification) ซึ่งใช้เซิร์ฟเวอร์ที่ตั้งค่าไม่ถูกต้องเพื่อขยายขนาดการโจมตี

- กรณีศึกษา: การโจมตี 22.2 Tbps ที่ Cloudflare พบ จัดอยู่ในประเภทนี้ Imperva และ Akamai รายงานว่าการโจมตีประเภท UDP และ DNS response (ซึ่งเป็นการโจมตีแบบ Amplification) คิดเป็นสัดส่วนที่สูงของการโจมตีระดับ Network Layer

- การโจมตีระดับโปรโตคอล (Protocol Attacks – Layer 4)

- เป้าหมาย: โจมตีจุดอ่อนของโปรโตคอลเครือข่าย (เช่น TCP, ICMP) เพื่อทำให้ทรัพยากรของเซิร์ฟเวอร์หรืออุปกรณ์เครือข่าย (เช่น Firewall, Load Balancer) หมดไป โดยเฉพาะการทำให้ State Table เต็ม

- วิธีการ: เช่น SYN Floods (ส่ง SYN packets จำนวนมากเพื่อทำให้เซิร์ฟเวอร์รอการตอบกลับจนทรัพยากรหมด), Fragmented Packet Attacks (ส่ง IP fragment ที่ผิดปกติ), Ping of Death (ส่ง ICMP packet ขนาดใหญ่ผิดปกติ), Smurf DDoS (ใช้ ICMP echo request ไปยัง broadcast address), และการโจมตี Border Gateway Protocol (BGP)

- การโจมตีระดับแอปพลิเคชัน (Application-Layer Attacks – Layer 7)

- เป้าหมาย: ทำให้แอปพลิเคชันหรือเว็บเซิร์ฟเวอร์ล่ม โดยใช้ทรัพยากร (CPU, RAM, Database connections) จนหมด

- วิธีการ: โจมตีด้วยคำขอที่ดูเหมือน “ปกติ” (เช่น HTTP GET/POST) แต่มีจำนวนมหาศาล (วัดเป็น Requests Per Second – rps) ตัวอย่างเช่น HTTP/HTTPS Floods, Slowloris (เปิดการเชื่อมต่อ HTTP หลายๆ อันและส่งข้อมูลช้าๆ เพื่อผูกทรัพยากรเซิร์ฟเวอร์), RUDY (R-U-Dead-Yet?), และ DNS Query Flood เทคนิคใหม่ๆ ที่อันตราย ได้แก่ HTTP/2 Rapid Reset (ใช้ประโยชน์จากฟีเจอร์การยกเลิกสตรีมของ HTTP/2 เพื่อสร้างภาระหนักให้เซิร์ฟเวอร์ด้วยแบนด์วิธต่ำ) และ HTTP/2 Continuation Frame Attacks (ส่ง header frame ที่ไม่สมบูรณ์เพื่อโจมตีช่องโหว่การจัดการหน่วยความจำ) นอกจากนี้ยังมี DNS Water Torture ที่ยิงคิวรีไปยัง Subdomain ที่ไม่มีอยู่จริงจำนวนมากเพื่อสร้างภาระให้กับ Authoritative DNS Server

- ความอันตราย: การโจมตีประเภทนี้ตรวจจับได้ยากที่สุด เพราะทราฟฟิกดูเหมือนผู้ใช้จริงและไม่จำเป็นต้องใช้แบนด์วิธสูง Imperva (2024) รายงานว่าการโจมตี Layer 7 เพิ่มขึ้น 110% ในปีที่ผ่านมา

📊 บทวิเคราะห์เหตุการณ์: เมื่อสถิติใหม่ถูกทำลาย

การโจมตีที่ 22.2 Tbps นั้นถูกจัดว่าเป็น “Hyper-Volumetric Attack” สิ่งที่น่าสนใจจากรายงานของ Security Affairs มีดังนี้ (Paganini, 2025)

- ขนาดที่ใหญ่กว่าเดิมสองเท่า: แสดงให้เห็นว่าผู้โจมตีกำลังเข้าถึงทรัพยากร Botnet ที่ทรงพลังมากขึ้น

- การป้องกันแบบอัตโนมัติ (Autonomous Mitigation): Cloudflare ระบุว่าระบบของพวกเขาสามารถ “สกัดกั้นได้โดยอัตโนมัติ” นี่คือหัวใจสำคัญ เพราะการโจมตีในระดับนี้เกิดขึ้นและขยายตัวเร็วมาก การรอให้มนุษย์เข้ามาวิเคราะห์และสั่งการ (Detection, Analysis, Containment) นั้นไม่ทันท่วงที (NIST SP 800-61r2)

- การโจมตีที่เพิ่มขึ้นต่อเนื่อง: การที่สถิติถูกทำลายอย่างรวดเร็ว สะท้อนว่านี่คือ “การแข่งขันทางอาวุธ” (Arms Race) ในโลกไซเบอร์ รายงานจาก Imperva (2024) ยืนยันว่าจำนวนการโจมตี DDoS ทั้ง Layer 3/4 และ Layer 7 เพิ่มขึ้นกว่าเท่าตัวในปีที่ผ่านมา Akamai (2024) ยังชี้ให้เห็นว่าความขัดแย้งทางภูมิรัฐศาสตร์ เช่น สงครามในยูเครนและอิสราเอล เป็นปัจจัยสำคัญที่ขับเคลื่อนการโจมตี DDoS ที่เพิ่มขึ้น โดยเฉพาะในภูมิภาค EMEA Hacktivism หรือการโจมตีเพื่อแสดงจุดยืนทางการเมือง กลายเป็นแรงจูงใจหลัก นอกจากนี้ การโจมตีแบบ Ransom DDoS (RDDoS) ซึ่งเป็นส่วนหนึ่งของ Triple Extortion (ขโมยข้อมูล + เข้ารหัสข้อมูล + โจมตี DDoS เพื่อเรียกค่าไถ่) ก็เพิ่มมากขึ้น

- บริบทเปรียบเทียบ: ไม่ใช่แค่ขนาด (Tbps) แต่คือความถี่ (rps)

- ในขณะที่การโจมตี 22.2 Tbps ทำลายสถิติด้าน “ปริมาณ (Tbps)”, การโจมตีระดับ “แอปพลิเคชัน (rps)” ก็อันตรายไม่แพ้กัน

- ช่วงปลายปี 2023 Google ป้องกันการโจมตี Layer 7 ที่ใหญ่ที่สุด ซึ่งใช้ช่องโหว่ HTTP/2 Rapid Reset มีคำขอสูงถึง 398 ล้าน rps (Google Cloud, 2023)

- ข้อสังเกต: การโจมตี HTTP/2 Rapid Reset ใช้ประโยชน์จากคุณสมบัติการยกเลิกสตรีม (stream cancellation – RST_STREAM frames) ของโปรโตคอล HTTP/2 การโจมตีนี้ใช้แบนด์วิธต่ำมาก แต่สามารถสร้างภาระหนักหน่วงให้กับเว็บเซิร์ฟเวอร์และ Load Balancer จนทรัพยากรหมดและล่มได้ในพริบตา Imperva (2024) ก็ได้ยืนยันการพบเห็นและการป้องกันการโจมตีรูปแบบนี้เช่นกัน นี่แสดงให้เห็นว่าผู้โจมตีมีอาวุธหลายรูปแบบ ทั้งแบบ “ทุบด้วยค้อนปอนด์” (Volumetric) และแบบ “แทงด้วยเข็มพิษ” (Application Layer)

🚨 ทำไมเหตุการณ์นี้จึงเป็น “สัญญาณเตือนภัย” สำหรับทุกองค์กร?

หลายองค์กรอาจคิดว่า “เราเป็นบริษัทเล็กๆ คงไม่มีใครมาโจมตี” หรือ “การโจมตีระดับ Terabit เป็นเรื่องของบริษัทยักษ์ใหญ่” นี่คือความเข้าใจที่คลาดเคลื่อน

- ทุกคนคือเป้าหมาย: การโจมตี DDoS ในปัจจุบันทำได้ง่ายและมีค่าใช้จ่ายต่ำมาก (มีบริการรับจ้างโจมตี หรือ DDoS booter services) องค์กรของคุณอาจถูกโจมตีด้วยเหตุผลหลายประการ ตั้งแต่การกลั่นแกล้ง, การประท้วง (Hacktivism), การแข่งขันทางธุรกิจ, การเป็นความเสียหายข้างเคียง (Collateral Damage), หรือแม้แต่เป็นส่วนหนึ่งของ Ransom DDoS (RDDoS)

- ขนาดเล็กก็เจ็บหนัก: แม้คุณจะไม่โดน 22.2 Tbps แต่การโจมตีเพียงหลัก Gbps (ซึ่งเล็กมากเมื่อเทียบกับสถิติใหม่) ก็เพียงพอที่จะทำให้ธุรกิจขนาดกลางและขนาดเล็กส่วนใหญ่ “ออฟไลน์” ได้สนิท สร้างความเสียหายต่อรายได้และความน่าเชื่อถือ

🛠️ แนวทางป้องกันระบบสำหรับองค์กร (How to Protect Your System)

การป้องกัน DDoS ไม่ใช่ทางเลือก แต่คือความจำเป็นทางธุรกิจในยุคดิจิทัล นี่คือแนวทางปฏิบัติที่องค์กรควรพิจารณา

- ใช้บริการป้องกัน DDoS (DDoS Mitigation Service)

- นี่คือแนวทางที่มีประสิทธิภาพที่สุดในการรับมือกับการโจมตีเชิงปริมาณ (Volumetric Attacks) ผู้ให้บริการเหล่านี้ (เช่น Cloudflare, Akamai Prolexic, AWS Shield, Google Cloud Armor) มีเครือข่ายขนาดมหึมาทั่วโลก (Global Scrubbing Centers) ที่ทำหน้าที่เป็น “ด่านหน้า”

- วิธีการทำงาน: ทราฟฟิกทั้งหมดจะถูกส่งไปยังเครือข่ายของผู้ให้บริการก่อน (เช่น ผ่าน BGP rerouting หรือ DNS change) ระบบจะทำการ “กรอง” (Scrubbing) ทราฟฟิกที่ไม่ดี (Bad Traffic) ออกไป โดยใช้วิธีการต่างๆ เช่น การตรวจสอบ Signature, การวิเคราะห์พฤติกรรม, การทำ Challenge-Response และส่งเฉพาะทราฟฟิกที่ดี (Good Traffic) ของผู้ใช้งานจริงมายังเซิร์ฟเวอร์ของคุณ (Origin Server)

- ข้อดี: สามารถรองรับการโจมตีขนาดใหญ่หลัก Tbps ได้ โดยที่เซิร์ฟเวอร์ของคุณไม่ได้รับผลกระทบ ควรเลือกผู้ให้บริการที่มี Capacity ในการรองรับสูงเพียงพอ และมี Service Level Agreement (SLA) ที่เหมาะสม ควรมีบริการแบบ Always-On หรืออย่างน้อย On-Demand ที่สามารถเปิดใช้งานได้อย่างรวดเร็ว (Imperva, 2024)

- การป้องกันหลายชั้น (Layered Security – Defense in Depth)

- อย่าพึ่งพาเครื่องมือเดียว การป้องกันที่ดีควรมีหลายชั้น

- Web Application Firewall (WAF): WAF ช่วยป้องกันการโจมตีในระดับแอปพลิเคชัน (Layer 7) เช่น SQL Injection, Cross-Site Scripting (XSS), และ HTTP Floods รวมถึงเทคนิคใหม่ๆ อย่าง HTTP/2 Rapid Reset และ Continuation Frame attacks

- การป้องกัน Bot ขั้นสูง (Advanced Bot Protection): WAF ทั่วไปอาจไม่สามารถป้องกัน Bot ที่ซับซ้อนได้ ต้องใช้ระบบที่สามารถวิเคราะห์พฤติกรรม, ทำ Client-side challenges (เช่น CAPTCHA, JavaScript challenges, การทดสอบ Turing), หรือตรวจสอบลายนิ้วมือของเบราว์เซอร์ (Browser Fingerprinting) เพื่อแยกระหว่างคนกับ Bot

- Rate Limiting: จำกัดจำนวนคำขอ (Request) ที่มาจาก IP Address เดียวกันในหนึ่งหน่วยเวลา เพื่อป้องกันการ “ยิงรัวๆ” จากบอท, การโจมตีแบบ Brute Force, หรือการโจมตี Layer 7 บางประเภท

- Geo-Blocking/IP Filtering: หากธุรกิจของคุณให้บริการเฉพาะบางพื้นที่ทางภูมิศาสตร์ คุณสามารถบล็อกทราฟฟิกที่มาจากประเทศหรือ IP address ที่ไม่จำเป็นต้องติดต่อด้วย การมีรายการ IP ที่น่าสงสัย (IP Reputation lists) ก็ช่วยได้

- Network Firewall: ตั้งค่า Firewall ที่ขอบเครือข่ายเพื่อกรองทราฟฟิกที่ไม่ต้องการในระดับ Layer 3/4 และปิดพอร์ตที่ไม่จำเป็น

- การออกแบบสถาปัตยกรรมเครือข่ายที่ยืดหยุ่น (Resilient Architecture)

- ใช้ Content Delivery Network (CDN): CDN เป็นหัวใจสำคัญของการป้องกัน DDoS CDN จะทำหน้าที่ “แคช” (Cache) เนื้อหาคงที่ (Static Content) ของเว็บไซต์คุณ (เช่น รูปภาพ, script, CSS) ไว้บนเซิร์ฟเวอร์ที่กระจายอยู่ทั่วโลก (Edge Servers) เมื่อมีการโจมตี ทราฟฟิกจำนวนมากจะถูกกระจายไปยังเซิร์ฟเวอร์ CDN เหล่านี้ ซึ่งมีความสามารถในการรองรับสูง แทนที่จะพุ่งมาที่เซิร์ฟเวอร์หลัก (Origin Server) ของคุณโดยตรง. นี่คือกลยุทธ์ “การกระจายความเสี่ยง” และลดภาระ Origin ที่ดีที่สุด

- Load Balancers: กระจายทราฟฟิกขาเข้าไปยังเซิร์ฟเวอร์หลายๆ ตัว เพื่อไม่ให้งานไปหนักอยู่ที่เซิร์ฟเวอร์ตัวใดตัวหนึ่ง และช่วยให้สามารถ Scale ระบบได้

- Anycast Network: เป็นเทคนิคที่ผู้ให้บริการ CDN/DDoS Mitigation ส่วนใหญ่ใช้ คือการมีศูนย์ข้อมูลหลายแห่งทั่วโลกประกาศ IP Address เดียวกัน ระบบ BGP จะนำผู้ใช้ไปยังศูนย์ข้อมูลที่ “ใกล้ที่สุด” ตามหลักการ Routing ของอินเทอร์เน็ต ทำให้การโจมตีทำได้ยากขึ้นเพราะไม่มีจุดเปราะบางจุดเดียว และช่วยกระจายโหลดการโจมตีไปยังหลายๆ ศูนย์ข้อมูลพร้อมกัน

- Sufficient Bandwidth: การมีแบนด์วิธสำรองที่มากกว่าการใช้งานปกติ จะช่วยให้คุณ “ทน” ต่อการโจมตีขนาดเล็กถึงขนาดกลางได้นานขึ้น ก่อนที่ท่อจะเต็ม

- การตรวจสอบและแจ้งเตือน (Monitoring & Alerting) – ส่วนหนึ่งของ Detection & Analysis

- “คุณไม่สามารถต่อสู้กับสิ่งที่คุณมองไม่เห็น”

- ติดตั้งระบบตรวจสอบทราฟฟิกแบบเรียลไทม์ (ทั้งระดับ Network Layer 3/4 และ Application Layer 7) โดยใช้เครื่องมือ เช่น NetFlow, sFlow, SNMP, หรือ Packet Capture ควบคู่กับการวิเคราะห์ Log จาก Servers, Firewalls, Load Balancers และ WAF (NIST SP 800-61r2)

- ควรมีระบบ Security Information and Event Management (SIEM) เพื่อรวบรวม, จัดเก็บ, และวิเคราะห์ Log จากหลายแหล่ง เพื่อตรวจจับรูปแบบที่ผิดปกติ (Correlation)

- ตั้งค่า การแจ้งเตือนอัตโนมัติ (Automated Alerts) เมื่อตรวจพบทราฟฟิกที่พุ่งสูงขึ้นอย่างผิดปกติ (Anomaly Detection), การใช้ทรัพยากร CPU/RAM/Connections สูงผิดปกติ, หรือเมื่อมีรูปแบบการโจมตีที่รู้จัก (Signature-based Detection). เพื่อให้ทีมงานของคุณรับทราบปัญหาและเริ่มกระบวนการรับมือ (Incident Response) ได้ทันที

- มีแผนรับมือเหตุการณ์ (Incident Response Plan – IRP)

- เตรียมแผนไว้ล่วงหน้าว่า “จะทำอย่างไรเมื่อถูกโจมตี”. แผนนี้ควรอ้างอิงตามวงจรชีวิตการรับมือเหตุการณ์ (Incident Response Lifecycle) ตามแนวทางของ NIST SP 800-61r2:

- การเตรียมการ (Preparation):

- มีเครื่องมือ (Monitoring, Mitigation Tools, Communication Channels), บุคลากรที่ผ่านการฝึกอบรม, และเอกสารขั้นตอนปฏิบัติ (Playbook) สำหรับ DDoS scenarios ต่างๆ พร้อมใช้งาน

- กำหนดทีมรับผิดชอบ (Incident Response Team) และบทบาทหน้าที่ชัดเจน

- สร้างและปรับปรุง Incident Response Policy และ Plan ที่ได้รับอนุมัติจากผู้บริหาร

- เตรียม Contact List ของผู้เกี่ยวข้องทั้งภายในและภายนอก (ISP, Mitigation Provider, Law Enforcement)

- การตรวจจับและวิเคราะห์ (Detection and Analysis):

- รู้ว่าสัญญาณ (Indicators) ใดบ่งชี้ถึงการโจมตี DDoS และสามารถวิเคราะห์แยกแยะจากการใช้งานปกติ หรือปัญหาอื่นๆ ได้ (CISA, 2024 มีแนวทางเบื้องต้น)

- ใช้เครื่องมือ Monitoring และ SIEM เพื่อยืนยันการโจมตี, ระบุประเภท (Volumetric, Protocol, Application), เป้าหมาย, แหล่งที่มา (ถ้าเป็นไปได้), และขนาดของการโจมตี

- ทำการ Prioritization ตามผลกระทบทางธุรกิจ (Functional Impact, Information Impact) และความสามารถในการฟื้นตัว (Recoverability)

- Documentation เริ่มบันทึกข้อมูลเหตุการณ์ทันที

- การจำกัดวง ควบคุม กำจัด และฟื้นฟู (Containment, Eradication, and Recovery):

- Containment: มีขั้นตอนชัดเจนในการบล็อกหรือกรองทราฟฟิกที่เป็นอันตราย เช่น การเปิดใช้ DDoS Mitigation Service, การปรับ Firewall rules, การใช้ Rate Limiting, การใช้ BGP FlowSpec, หรือการทำ Blackhole routing (ในกรณีร้ายแรง) เป้าหมายคือจำกัดความเสียหายและป้องกันการลุกลาม

- Eradication: ในบริบท DDoS ส่วนใหญ่คือการกำจัดทราฟฟิกที่ไม่ดีออกไป ไม่ใช่การกำจัด Malware เหมือน Incident ประเภทอื่น แต่หาก DDoS เป็นส่วนหนึ่งของการโจมตีที่ซับซ้อนกว่า อาจต้องมีการกำจัดองค์ประกอบอื่นๆ ด้วย

- Recovery: นำระบบและบริการกลับสู่สภาวะปกติหลังจากทราฟฟิกการโจมตีลดลงหรือถูกบล็อก ตรวจสอบให้แน่ใจว่าระบบทำงานได้ถูกต้องและไม่มีช่องโหว่หลงเหลือ อาจต้องมีการปรับแต่งค่าต่างๆ หรือเพิ่มทรัพยากร

- กิจกรรมหลังเหตุการณ์ (Post-Incident Activity):

- จัดประชุม “Lessons Learned” เพื่อทบทวนสิ่งที่เกิดขึ้น, ประสิทธิภาพการรับมือ (ทั้งด้านเทคนิคและกระบวนการ), และปรับปรุงแผน, Playbook, และมาตรการป้องกันในอนาคต

- จัดทำรายงานสรุปเหตุการณ์ (Incident Report) รวมถึงผลกระทบทางธุรกิจและค่าใช้จ่าย

- ปรับปรุงระบบ Monitoring และ Alerting ตามข้อมูลที่ได้

- พิจารณาการเก็บรักษาหลักฐาน (Evidence Retention) หากมีการดำเนินการทางกฎหมาย

- การเตรียมการ (Preparation):

- ซ้อมแผน: การมีแผนเก็บไว้ไม่ช่วยอะไร ควรมีการซักซ้อม (Tabletop Exercise, DDoS Simulation) เพื่อให้แน่ใจว่าทุกคนรู้หน้าที่ของตนเอง, Playbook ใช้ได้จริง, และระบบป้องกันทำงานได้ตามที่คาดหวัง

- เตรียมแผนไว้ล่วงหน้าว่า “จะทำอย่างไรเมื่อถูกโจมตี”. แผนนี้ควรอ้างอิงตามวงจรชีวิตการรับมือเหตุการณ์ (Incident Response Lifecycle) ตามแนวทางของ NIST SP 800-61r2:

🏛️ แนวทางป้องกันเชิงลึกสำหรับสถาบันการศึกษาและดาต้าเซนเตอร์ภาครัฐ

หน่วยงานเหล่านี้มีลักษณะเฉพาะที่ทำให้เป็นเป้าหมายหลักและมีความท้าทายในการป้องกันที่แตกต่างกัน

สำหรับมหาวิทยาลัยและสถาบันการศึกษา:

สถาบันการศึกษามักเป็นเป้าหมายหลักเนื่องจากมีเครือข่ายขนาดใหญ่, แบนด์วิธสูง, และมีความท้าทายในการสร้างสมดุลระหว่าง “วัฒนธรรมความเปิดกว้าง” (Openness) กับ “ความปลอดภัย” (Security) นโยบายเครือข่ายที่ค่อนข้างเปิดกว้างสำหรับนักศึกษาและบุคลากร (BYOD – Bring Your Own Device) และการกระจายอำนาจการดูแลระบบ IT ทำให้การป้องกันมีความซับซ้อน

- ปกป้องบริการสำคัญ (Protect Critical Services): การโจมตีมักมุ่งเป้าไปที่บริการหลัก เช่น ระบบลงทะเบียนเรียน (SIS), ระบบจัดการการเรียนรู้ (LMS), ระบบการสอบออนไลน์, และเว็บไซต์หลักของสถาบัน. การใช้ WAF และ Rate Limiting ที่เข้มงวดกับบริการเหล่านี้จึงสำคัญที่สุด

- การแบ่งส่วนเครือข่าย (Network Segmentation): แยกเครือข่าย Wi-Fi ทั่วไปของนักศึกษา ออกจากเครือข่ายของบุคลากร, เครือข่ายงานวิจัย, และเครือข่ายของระบบบริหารจัดการหลัก (เช่น ระบบการเงิน, HR) เพื่อจำกัดผลกระทบไม่ให้ลุกลาม การใช้ Micro-segmentation ในส่วนที่สำคัญมากๆ ก็เป็นแนวทางที่ดี

- เปลี่ยนผ่านสู่การบริหารความเสี่ยง (Risk-Based Management): Educause (2024) ชี้ให้เห็นแนวโน้มการเปลี่ยนจาก “การป้องกันทุกอย่าง” ไปสู่ “การบริหารความเสี่ยงแบบอิงข้อมูล” (Risk-based, data-driven security) โดยเน้นการปกป้องข้อมูลและบริการที่มีความสำคัญสูงสุดก่อน

สำหรับดาต้าเซนเตอร์ภาครัฐ:

ดาต้าเซนเตอร์ของรัฐเป็นโครงสร้างพื้นฐานสำคัญ (Critical Infrastructure) การโจมตีมักมีแรงจูงใจทางการเมือง (Hacktivism, State-sponsored) หรือเพื่อขัดขวางบริการสาธารณะ หน่วยงานภาครัฐมักต้องปฏิบัติตามกฎระเบียบด้านความมั่นคงปลอดภัยไซเบอร์ที่เข้มงวด

- ใช้โมเดลการป้องกันแบบไฮบริด (Hybrid DDoS Protection): นี่คือกลยุทธ์สำคัญสำหรับดาต้าเซนเตอร์ที่มีทรัพยากรภายใน

- On-Premise: ติดตั้งอุปกรณ์ป้องกัน DDoS ภายในดาต้าเซนเตอร์ (Appliance-based) เพื่อจัดการกับการโจมตีขนาดเล็กถึงกลาง, การโจมตีระดับแอปพลิเคชัน (Layer 7) ที่ต้องการความเร็วในการตอบสนอง (Low-latency), และการโจมตีที่ต้องการการวิเคราะห์ที่ซับซ้อนซึ่งอาจมีข้อมูลอ่อนไหว

- Cloud-Based: เมื่อตรวจพบการโจมตีเชิงปริมาณ (Volumetric) ขนาดใหญ่ที่เกินขีดความสามารถของอุปกรณ์ On-prem (เช่น การโจมตีระดับหลายร้อย Gbps หรือ Tbps) ระบบจะส่งสัญญาณ (เช่น ผ่าน BGP redirection หรือ API call) เพื่อเบี่ยงทราฟฟิกทั้งหมดไปยัง “ศูนย์กรอง” (Scrubbing Center) บนคลาว์ดของผู้ให้บริการ DDoS Mitigation

- ใช้ BGP FlowSpec (RFC 5575) สำหรับเครือข่ายขนาดใหญ่:

- FlowSpec เป็นส่วนขยายของโปรโตคอล BGP ที่ช่วยให้ผู้ให้บริการเครือข่ายหรือองค์กรขนาดใหญ่สามารถ “ประกาศกฎการกรองทราฟฟิก” (Flow Specification Rules) ไปยังเราเตอร์ที่รองรับได้อย่างรวดเร็ว เพื่อรับมือกับการโจมตี DDoS (Cisco, 2024)

- หลักการทำงาน: แทนที่จะส่งแค่ข้อมูลเส้นทาง (Routing Information) BGP FlowSpec สามารถส่งข้อมูล NLRI (Network Layer Reachability Information) ที่ระบุรายละเอียดของ Flow ที่ต้องการจัดการ

- เงื่อนไขการจับคู่ (Matching Criteria): สามารถระบุ Flow ได้อย่างละเอียดโดยใช้ Tuple ได้ถึง 12 ประเภท เช่น Source/Destination IP Prefix, IP Protocol, Source/Destination Port (TCP/UDP), ICMP Type/Code, Packet Length, DSCP, TCP Flags, Fragmentation bits

- การกระทำ (Actions): เมื่อ Flow ตรงกับเงื่อนไข สามารถสั่งให้เราเตอร์ดำเนินการต่างๆ ได้ เช่น Drop (ทิ้งทราฟฟิก), Rate-limit (จำกัดอัตราการส่ง), Redirect to VRF (ส่งไปวิเคราะห์ใน VRF แยก), Redirect to IP Next-hop (ส่งไปยังอุปกรณ์กรองอื่น), หรือ Set DSCP (เปลี่ยนค่า QoS)

- ข้อดี: ช่วยให้สามารถสกัดกั้นทราฟฟิกที่ไม่พึงประสงค์ได้ที่ ขอบเครือข่าย (Edge) หรือใกล้แหล่งกำเนิดมากที่สุด ก่อนที่มันจะเข้ามาสร้างภาระให้กับ Firewall, Load Balancer หรือเซิร์ฟเวอร์ภายใน มีความยืดหยุ่นและตอบสนองได้เร็วกว่าการปรับ ACL หรือ Firewall rules แบบ Manual

- สถาปัตยกรรม Zero Trust (Zero Trust Architecture – ZTA):

- แม้ ZTA จะเป็นแนวคิดที่กว้างกว่า DDoS แต่การนำหลักการ Zero Trust มาใช้จะช่วยลดพื้นผิวการโจมตี (Attack Surface) และจำกัดความเสียหายเมื่อถูกโจมตีได้ ZTA อ้างอิงตามแนวทาง NIST SP 800-207

- หลักการสำคัญ:

- “Never trust, always verify”: ไม่มีการเชื่อใจโดยปริยายเพียงเพราะอยู่ในเครือข่ายภายใน. ทุกการเข้าถึงทรัพยากรต้องมีการยืนยันตัวตน (Authentication) และการอนุญาต (Authorization) เสมอ

- Least Privilege Access: ให้สิทธิ์น้อยที่สุดเท่าที่จำเป็นในการทำงาน

- Assume Breach: ออกแบบโดยตั้งสมมติฐานว่ามีผู้บุกรุกอยู่ในเครือข่ายแล้ว

- Verify Explicitly: การยืนยันตัวตนและการอนุญาตต้องทำอย่างชัดเจน โดยใช้ข้อมูลหลายแหล่งเท่าที่เป็นไปได้ (เช่น Identity, Device Health, Location, Behavior)

- Micro-segmentation: แบ่งเครือข่ายออกเป็นส่วนเล็กๆ และใช้ Policy Enforcement Point (PEP) เช่น Gateway หรือ Agent เพื่อควบคุมการเข้าถึงระหว่างส่วนต่างๆ

- เกี่ยวข้องกับ DDoS อย่างไร:

- การมี PEP ที่เข้มงวดใกล้กับทรัพยากรแต่ละส่วน (Micro-segmentation) ช่วยจำกัดผลกระทบของการโจมตี ไม่ให้ลุกลามจากส่วนหนึ่งไปยังส่วนอื่นๆ ได้ง่าย

- การตรวจสอบสถานะอุปกรณ์อย่างต่อเนื่อง (Continuous Diagnostics and Mitigation – CDM) ช่วยให้สามารถระบุและแยกอุปกรณ์ที่ถูกบุกรุก (Compromised) ซึ่งอาจถูกใช้เป็นส่วนหนึ่งของ Botnet ออกจากเครือข่ายได้เร็วขึ้น

- แม้ ZTA จะเน้นการควบคุม “การเข้าถึง” (Access Control) มากกว่าการรับมือทราฟฟิก “ปริมาณมหาศาล” โดยตรง แต่การลด Attack Surface และการแบ่งส่วนเครือข่าย ทำให้ระบบโดยรวมมีความยืดหยุ่น (Resilient) ต่อการโจมตีมากขึ้น

🏁 บทสรุป

การโจมตีที่ 22.2 Tbps และ 398 ล้าน rps รวมถึงแนวโน้มการเติบโตของการโจมตี DDoS ที่รายงานโดย Imperva และ Akamai คือเครื่องยืนยันว่าภัยคุกคามนี้กำลังพัฒนาไปไกลและรวดเร็ว ผู้โจมตีสามารถเลือกได้ว่าจะใช้การโจมตีเชิง “ปริมาณ” เพื่ออุดท่อ หรือเชิง “คุณภาพ” (เช่น การโจมตีระดับ Application หรือ Protocol) เพื่อล่มบริการ โดยใช้เทคนิคที่ซับซ้อนและตรวจจับได้ยากขึ้น การพึ่งพาเพียง Firewall ขององค์กรหรือแบนด์วิธจาก ISP นั้นไม่เพียงพออีกต่อไป

โดยเฉพาะอย่างยิ่งสำหรับสถาบันการศึกษาและดาต้าเซนเตอร์ภาครัฐ ซึ่งเป็นเป้าหมายที่มีความท้าทายเฉพาะตัว การลงทุนในระบบป้องกันแบบหลายชั้น (CDN, WAF, Bot Protection), การใช้โมเดลแบบไฮบริด (On-prem + Cloud), การนำเทคนิคขั้นสูงอย่าง BGP Flowspec มาใช้ในการจัดการทราฟฟิกที่ไม่พึงประสงค์, และการวางสถาปัตยกรรมที่ยืดหยุ่นตามหลัก Zero Trust ไม่ได้เป็น “ค่าใช้จ่าย” แต่คือ “การลงทุน” ในความต่อเนื่องทางธุรกิจ (Business Continuity) และความมั่นคงของบริการสาธารณะ องค์กรที่เตรียมพร้อม มีแผนรับมือ (IRP) ที่ซักซ้อมอย่างดี และใช้แนวทางการป้องกันเชิงรุกเท่านั้น ที่จะสามารถยืนหยัดอยู่ได้เมื่อพายุไซเบอร์ลูกถัดไปพัดเข้ามา

อ้างอิง

- Akamai. (2024). Fighting the Heat: EMEA’s Rising DDoS Threats. State of the Internet/Security.

- CISA, FBI, MS-ISAC. (2024). Understanding and Responding to Distributed Denial-of-Service Attacks.

- Cisco. (2024). Implementing BGP Flowspec.

- Educause. (2024). Higher Education Trend Watch 2024.

- Google Cloud. (2023, October 10). Google Cloud mitigated largest DDoS attack peaking above 398 million rps.

- Imperva. (2024). 2024 Imperva DDoS Threat Landscape Report.

- NIST. (2012). SP 800-61 Rev. 2: Computer Security Incident Handling Guide.

- NIST. (2020). SP 800-207: Zero Trust Architecture.

- Paganini, P. (2025). Cloudflare mitigated a massive 22.2 Tbps DDoS attack.

เขียน/รวบรวม/เรียบเรียง โดย

นักวิชาการคอมพิวเตอร์ งานพัฒนาระบบบริหารคุณภาพการศึกษา กองนโยบายและแผน สำนักงานอธิการบดี

————–

M.Ed. Computer Education

Certificates [1]หลักสูตร Cybersecurity Professional รุ่นที่ 5 และ [2]หลักสูตร Cyber Defense Operations and Analysis รุ่นที่ 8 จากสถาบันวิชาการความมั่นคงปลอดภัยไซเบอร์แห่งชาติ สกมช.

Certified [1] Information Technology Specialist in Cybersecurity [Certiport] [2] Certificate of Competency : Digital Industry [E-Learning] [สถาบันคุณวุฒิวิชาชีพ]

![]()